Dispositivi, software, dati, infrastrutture, quanto siamo davvero consapevoli del loro valore – e della necessità di proteggerli?

Non basta installare software e aggiornare sistemi: proteggere gli asset IT è una responsabilità che coinvolge l’intera governance aziendale.

Asset informatici aziendali: cosa sono e perché sono importanti

Gli asset informatici aziendali comprendono tutte le risorse tecnologiche che contribuiscono alla gestione e al funzionamento quotidiano di un'azienda.

Parlare di asset IT significa riferirsi a tutto ciò che sostiene le attività tecnologiche di un’organizzazione. Non solo i dispositivi fisici come server, PC o router, ma anche i software in uso, le reti che collegano gli uffici, le piattaforme cloud e – forse l’elemento più importante – i dati.

Ogni elemento è un tassello critico del sistema. Gestirlo in modo efficace significa garantire continuità operativa, sicurezza e – in ultima analisi – il successo dell’azienda.

Normative fondamentali per la gestione degli Asset IT

La gestione degli asset IT, soprattutto quelli collegati in rete, richiede la conformità a specifiche normative per garantire sicurezza e affidabilità, e non può prescindere dal rispetto di normative fondamentali. Tra le più rilevanti:

GDPR – Il Regolamento europeo sulla protezione dei dati personali (UE 2016/679) è molto più di un obbligo legale: è un pilastro per costruire fiducia con clienti, dipendenti e partner.

Chiunque raccolga, archivi o elabori dati personali – dai nominativi dei clienti alle email dei collaboratori – deve garantire trasparenza, sicurezza e diritti digitali.

ISO/IEC 27001 – Questo standard internazionale fornisce un quadro certificabile per costruire e mantenere un Sistema di Gestione della Sicurezza delle Informazioni (ISMS).

È utile per identificare i rischi informatici, stabilire controlli e monitorarne l’efficacia nel tempo.

Adottarlo non significa solo “essere più sicuri”, ma poter dimostrare in modo strutturato di gestire le informazioni aziendali in modo sicuro e consapevole – un plus in termini di reputazione, soprattutto in ambito B2B.

NIST Cybersecurity Framework – Sviluppato dal National Institute of Standards and Technology (USA),questo framework è diventato un riferimento globale per le aziende che vogliono analizzare i rischi cyber, prepararsi e rispondere in modo efficace agli attacchi.

Non è una norma obbligatoria, ma una guida flessibile e modulabile su cinque funzioni chiave: identificare, proteggere, rilevare, rispondere, ripristinare.

PCI-DSS – Se un’azienda gestisce o trasmette dati di carte di pagamento (es. carte di credito),il Payment Card Industry Data Security Standard è il riferimento da seguire.

Nasce dalla collaborazione tra i principali circuiti (Visa, Mastercard, American Express, ecc.) per proteggere le transazioni e ridurre al minimo i rischi di frode e furto dati.

Include requisiti come la crittografia dei dati, la segmentazione della rete e il monitoraggio continuo delle attività.

Essere conformi a PCI-DSS non solo tutela i clienti, ma aiuta a prevenire sanzioni, blocchi delle transazioni e danni reputazionali.

È fondamentale non solo essere a conoscenza di tali normative, ma anche implementarle accuratamente per gestire al meglio gli asset IT e mitigare i rischi legati alla sicurezza informatica.

Best Practices per la gestione efficace degli Asset IT

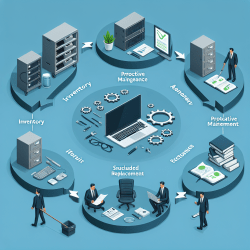

Una gestione efficace degli asset IT si basa su best practice quotidiane che assicurano sicurezza, efficienza e conformità normativa. Tra queste:

Inventario sempre aggiornato: conoscere esattamente cosa si possiede e dove si trova è fondamentale per ogni decisione aziendale.

Monitoraggio continuo: l’utilizzo di strumenti automatici permette di rilevare anomalie e intervenire tempestivamente prima che diventino problemi concreti.

Manutenzione preventiva: effettuare controlli e aggiornamenti programmati aiuta a evitare guasti e malfunzionamenti, riducendo fermi e costi imprevisti.

Gestione attenta delle licenze: mantenere sotto controllo scadenze e diritti d’uso previene sanzioni e sprechi economici.

Procedure standardizzate: adottare processi uniformi minimizza gli errori e aumenta l’efficienza operativa.

Oltre a queste pratiche ufficiali, è importante considerare anche i rischi legati al Shadow IT, ovvero quei dispositivi, software e strumenti personali che entrano nel perimetro aziendale senza essere censiti o controllati, spesso attraverso politiche di Bring Your Own Device (BYOD). Questi asset non ufficiali non sono soggetti alle medesime policy di sicurezza, rappresentando quindi potenziali vulnerabilità difficili da tracciare e gestire. Una strategia completa di IT Asset Management prevede quindi anche la mappatura e il monitoraggio di questi elementi non ufficiali, per garantire una visibilità totale e una maggiore protezione contro le minacce informatiche.

I principali rischi di attacchi hacker e come mitigarli

La crescente dipendenza dalle tecnologie informatiche espone le aziende a vari rischi di attacchi hacker, che possono compromettere seriamente la sicurezza dei dati e delle infrastrutture IT. Malware, ransomware, phishing, attacchi DDoS. I rischi sono tanti e in continua evoluzione.

Ma per ogni minaccia, esistono contromisure efficaci:

Malware e ransomware: questi software malevoli possono infettare la rete, criptare o cancellare dati importanti. Per prevenirli, è essenziale mantenere aggiornati i sistemi anti-malware e formare i dipendenti sulla sicurezza informatica, oltre a implementare robuste strategie di backup e disaster recovery.

Phishing: gli attacchi di phishing sfruttano tecniche di inganno per inducere gli utenti a fornire credenziali sensibili. L'adozione di filtri antispam avanzati, la verifica in due passaggi e sessioni di training regolari su come riconoscere e gestire i tentativi di phishing sono misure preventive cruciali.

Violazioni di dati: e perdite di dati possono avere conseguenze devastanti. Utilizzare soluzioni di crittografia dei dati, condurre regolari audit di sicurezza e rispettare normative come il GDPR aiutano a proteggere le informazioni sensibili.

Attacchi DDoS: gli attacchi Distributed Denial of Service possono rendere una risorsa online non disponibile, spesso per danneggiare l'operatività aziendale. Implementare una protezione DDoS adeguata tramite i fornitori di servizi cloud e usare strumenti di mitigazione del traffico sono modi efficaci per difendersi.

La prevenzione inizia dalla consapevolezza. E dalla capacità di anticipare.

Gestire correttamente gli asset IT è fondamentale per garantire sicurezza, efficienza e conformità normativa. Best practice come inventario aggiornato, monitoraggio continuo e manutenzione preventiva aiutano a prevenire problemi e rischi. Non bisogna sottovalutare lo Shadow IT, una fonte importante di vulnerabilità se non monitorata. Conoscere le minacce e adottare contromisure efficaci è la chiave per proteggere l’azienda e garantirne la continuità nel tempo.